Ingeniería social y cómo protegerse

Ingeniería social y cómo protegerse

La ingeniería social consiste en aquellas técnicas que permitan manipular a una persona para lograr que esta proporcione información relevante o lleve a cabo una acción propuesta por el atacante.

Es muy importante aprender sobre la ingeniería social ya que es uno de los ataques más utilizados por los cibercriminales hoy en día y por esta razón es que necesitamos capacitarnos, para poder identificar este tipo de ataques y tener más segura nuestra información y la de las empresas.

Vamos a mencionar algo muy interesante:

En cualquier cadena de seguridad, los humanos somos casi siempre el eslabón más débil, porque somos susceptibles de todo tipo de tácticas de manipulación.

Como lo dice aqui arriba nosotros los humanos siempre vamos a ser la parte más débil de una empresa, por el simple hecho de que si no tenemos el concocimiento necesario podemos llegar a poner en riesgo a una empresa o nuestra información, ya que nosotros no poseemos un antivirus que nos indique que estamos ante un ataque de este tipo, tampoco poseemos actualizaciones etc.

La mejor defensa ante este tipo de ataques es capacitarnos constantemente en temas de ciberseguridad.

Un software puede ser muy seguro, pero si no poseemos el conocimiento necesario sobre este tipo de ataques es muy probable que ese software sea vulnerado por nuestra culpa.

Hay muchos ataques de ingeniería social, pero solo miraremos algunos:

- Phishing

- Vishing

- Baiting

- Adicionales (redes sociales, sms, etc.)

Phishing:

Envió de correos suplantando una determinada persona o la suplantación de aplicaciones web. Por lo general este tipo de ataque es uno de los más utilizados a día de hoy.

Vishing:

Donde el atacante suplanta la identidad de una empresa o de una persona de confianza, con el fin de obtener información personal de sus víctimas. Es lo mismo que el ataque anterior, solo que este es mediante una llamada telefónica.

Baiting:

Es el caso en el que un atacante deja un dispositivo infectado con malware (por ejemplo, una unidad USB) en algún lugar fácil de encontrar. Esto lo hacen por lo general con etiquetas llamativas, como documentos confidenciales, fotos nopor, y cosas que a las personas les de curiosidad y vayan corriendo a conectarlas a sus computadoras (nunca hagan eso).

Adicionales:

Técnicas de ingeniería social mediante redes sociales, mensajes de texto, etc. Ahora utilizan estos mismos ataques pero haciendo uso de las diferentes redes sociales que existen. En instagram por ejemplo es donde las personas pierden sus cuentas con bastante frecuencia y todo por hacer clic en enlaces que las envian amigos a los cuales ya les comprometieron esas cuentas, o simplemente porque ven un mensaje que dice que cerraran sus cuentas y no esto no es asi, lo unico que hacen al realizar estas acciones es caer en el juego de los ciberdelincuentes.

Igual realizan las mismas técnicas pero mediante mensajes de texto, haciendose pasar por bancos, o servicios muy conocidos y que son utilizados por casi todas las personas, con el mismo fin de robarse nuestros datos.

Ejemplos de ataques de ingeniería social a grandes Empresas.

Tomaremos como ejemplo solo 2 empresas:

- RSA

- Microsoft

Miraremos cual fue la metodología que utilizaron los ciberdelincuentse para infiltrarse en estas empresas y obtener la información.

RSA:

- Suplantación y envió de correo.

- Documento adjunto de Excel.

- Uso de datos ’verídicos’ de planilla.

- Explotación de vulnerabilidad en flash.

- Compromiso de sistema interno.

Como podemos observar primero lograron entrar mediante un phishing, utilizaron un documento de Excel que contenía código malicioso, el cual al ejecutarse explotaba una vulnerabilidad de flash que había en aquel entonces, y así lograron llegar hasta los sistemas internos de la empresa. Aquí es donde miramos la importancia de que el personal y tanto nosotros mismos estemos muy bien capacitados en todos estos temas para poder evitar este tipo de ataques.

Microsoft:

- Llamada telefónica.

- Obtención de números de seguridad social de empleados.

- Reutilización en proveedores para el acceso a cuentas.

- Obtención de información sensible sobre XBOX.

En este otro ejemplo, miramos que el punto de entrada fue un vishing, así lograron persuadir y obtener el número de seguro social de los empleados y luego esta información la utilizaron en proveedores que los empleados tenían para obtener el acceso a sus cuentas. En este caso no fue tan crítico porque no comprometieron ningún sistema pero se dio lo que se conoce como data leak ya que se filtró información sobre la nueva Xbox que iba a salir en ese entonces, dando a conocer así las características que iba a poseer dicha consola.

Ahora hablaremos de que técnicas emplean los ciberdelincuentes a la hora de elegir una empresa como objetivo, usan un ataque de ingeniería social dirigido y siguen una metodología para que el ataque sea más efectivo.

Antes de saber cuál es la metodología que emplean, hay que mencionar que existen dos tipos de ataques de ingeniería social:

- Dirigidos

- No Dirigidos

Dirigidos:

Son aquellos ataques en el que se tienes una empresa o una persona como objetivo, siguiendo una metodología para que el ataque logre ser más efectivo. Por ejemplo el ataque que hicieron a la empresa Uber el cual consistió en un phishing, y a partir de aquí los ciberdelincuentes lograron vulnerar sus sistemas.

No Dirigidos:

Por lo general este tipo de ataque se realiza de manera masiva enviando millones de phishing a usuarios al azar, con la finalidad de hacerse con la mayor cantidad de información posible y así obtener una recompensa mayor. Cabe mencionar que estos ataques son menos efectivos que los Dirigidos ya que no estudian a fondo su víctima.

La metodología que utilizan los ciberdelincuentes para un ataque dirigido seria la siguiente:

- Investigación sobre la organización y empleados de la misma.

- Análisis y planificación de posibles vectores.

- Definición de empleados objetivo y análisis en profundidad.

- Desarrollo de pretextos y escenarios.

- Despliegue de la infraestructura necesaria.

- Ejecución de pruebas.

- Intrusión en la red interna.

Como observamos siguen una metodología bien elaborada con la finalidad de que el ataque resulte ser muy efectivo para que logren caer los empleados de las empresas y así hacerse con sus datos para luego comprometer toda la empresa. Esto nos lleva a que los empleados de una empresa y nosotros como usuarios de cualquier tecnología debemos estar capacitados en temas de ciberseguridad para así lograr mitigar estos ataques ya que no hay otra manera de evitarlos, la única forma es estar debidamente informados. Esta metodología también la utilizan los pentester en ejercicios de red team para simular completamente un ataque de ingeniería social usando las mismas técnicas que un ciberdelincuente, de esta manera estarían preparando al personal de una empresa para cualquier tipo de ataque de este tipo y haciendo más segura la empresa.

En el primer punto usan técnicas OSINT para recolectar la mayor cantidad de información posible sobre el objetivo.

En el segundo ya una vez reunida esa información la analizan y miran cual podría ser el mejor vector de ataque si un phishing, vishing, baiting, etc. o también puede usar todas las que ellos crean convenientes.

Después lo que hacen es analizar cuál podría ser el empleado o los empleados elegidos para atacar, ya que por ejemplo sería más efectivo si utilizan a alguien de recursos humanos que si eligen a alguien de IT, ya que al ser del departamento IT podría darse cuenta más rápido y evitar que logren comprometer la empresa.

Aquí en este punto van a ver cómo hacer caer a los empleados, haciéndoles creer que son parte del equipo de soporte o que son algún proveedor con la finalidad de que los empleados les den acceso o sus datos para colarse dentro de la empresa.

Ya en este punto crean todo lo que van a utilizar como por ejemplo en que área dejaran las USB tiradas en caso de ser un baiting, si es un phishing pues elaborar cuidadosamente y lo más parecido posible la plantilla de correo y al sitio donde serán redirigidos los empleados o el documento que van a adjuntar para lograr tener la mayor efectividad.

Ya aquí ejecutan las pruebas para ver si serán efectivas y en caso de serla estaríamos llegando al último punto que sería la intrusión en la red interna de la empresa y ya con esto estarían logrando su objetivo.

Ahora que ya vimos que es y cómo funciona la ingeniería social, es hora de aprender cómo evitar este tipo de ataques, para ello vamos a tener en cuenta un par de consejos:

-

Cambie la configuración de spam en el correo electrónico: No todos los proveedores de correos vienen debidamente configurados así que es nuestra responsabilidad configurarlos correctamente para así poder filtrar la mayor parte de correos y tener un poco más segura nuestra bandeja de entrada.

-

Investigue la

fuente: Siempre que se reciba un enlace, un mensaje, un correo, etc. Es muy importante verificar de donde proviene y no importa si es por parte de un amigo hay que estar seguro que en realidad es el quien n os envía y no un ciberdelincuente que pudo haber quitado el acceso a la cuenta de nuestro amigo. -

Si algo parece demasiado bueno para ser cierto, seguramente sea

falso: Esto es algo muy común en estos tipos de ataques ya que por lo general te dirán que te ganaste algo sin siquiera estar participando, a partir de este momento deberíamos de alertarnos ya que seguramente se trate de un ataque de ingeniería social, es muy común también que las personas caigan más debido a estas técnicas ya que depende de nuestro nivel de economía en que nos encontremos seremos tentados a caer en este tipo de engaños pero recuerda como dicen por ahínada es gratisy si lo es tiene un precio tuinformación. -

Utilice software de

seguridady confianza: Nunca este de mas tener de la mano un buen software antivirus y anti malware, para así tener una mayor protección ante este tipo de ataques, aunque sin duda alguna la mejor defensa siempre será estar concientizado ante este tipo de ataques y sobre ciberseguridad, recuerda la ciberseguridad no es un gasto es una inversión como el seguro de un auto, no adquieres el seguro porque vas a chocar el auto si no que en caso de que suceda estas preparado para lo que pueda pasarle a este, es lo mismo a la hora de invertir en ciberseguridad para tu empresa, no quiere decir que pasaras bajo constate ataque, pero en caso de recibir uno tu personal estará debidamente capacitado y podrán evitar que comprometan la empresa. -

Utilice el sentido

común: Es algo muy curioso y parece sencillo de usar, pero a veces digo que el sentido común no parece tan común ya que algunos simplemente no lo usan. Siempre hay que estaralertaante cualquiermsjsospechoso que recibamos y más si es mediante unared social, nunca abrirlinksque te envíen por ahí a menos que sepas su procedencia, así que ya sabes si recibes algo y no estás seguro es mejor que no hagas clic ya que podrían robar tu información personal o tus cuentas. -

Sobre todo y no menos importante informarse y concientizarse sobre

ciberseguridad: Creo que este es uno de los puntos más importantes, ya que al menos para mí hoy en día es imprescindible quetodosy si me refiero a todos aquellos que utilicemos un dispositivo para navegar por internet y que poseamos redes sociales, etc. En fin usar cualquier dispositivo tecnológico debemos aprender sobre ciberseguridad ya que la tecnología cada día crece a pasos agigantados y así como salen dispositivos nuevos, redes sociales nuevas y así con cada cosa, también salen nuevos ataques, nuevas técnicas que utilizan los ciberdelincuentes para hacerse con nuestros datos. Por eso es importante que aprendamos ya que al hacerlo sabremos lo peligros a los cuales nos enfrentamos e igual conoceremos multitud de ataques que existen y seremos más cuidadosos a la hora de navegar por internet.

Ahora conociendo todo esto nos haremos la siguiente interrogante ¿Por qué es tan peligrosa la ingeniería social?

La ingeniería social puede ocurrirle a cualquiera, ya sea en persona, por teléfono o en línea, y también es un método bastante fácil cuando se realizan estafas, fraudes u otros delitos. Los ciberdelincuentes no necesitan tener grandes conocimientos técnicos; solo tienen que ser capaces de engañarle para que les entregues datos sensibles. El hecho de que todos estemos en riesgo hace que sea una estafa potencialmente devastadora.

Las redes sociales han ayudado a los ciberdelincuentes a ser más habilidosos, creando perfiles falsos que parecen ser reales, o incluso suplantando a personas reales. Es importante estar alerta ante perfiles extraños o desconocidos en redes sociales.

Por estos motivos es uno de los ataques más peligrosos ya que es directamente con el usuario que se trata y no con el software.

Ya para ir concluyendo con el post, te dejare un par de herramientas que seguramente te ayudaran a la hora de identificar este tipo de ataques.

Es una herramienta muy conocida, y lo que nos permite hacer es identificar archivos maliciosos, enlaces, ip, dominios, etc. Es una herramienta que sin duda alguna debemos tener a la mano para poder identificar de una mejor manera todo aquello de lo que nosotros tengamos duda o sospecha.

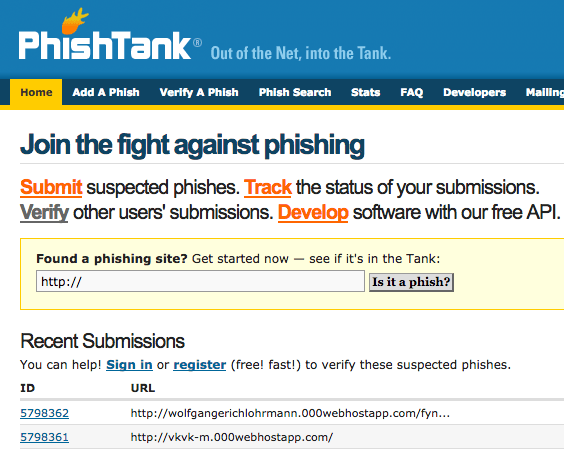

Es una web que como su nombre lo indica es un tanque de sitios desde donde se realiza phishing, lo que nos permite hacer es que si tenemos duda de una web y ya fue reportada en el sitio web nos dira si es un phishing o no, en el caso de que no nos arroje información tampoco quiere decir que es seguro, simplmente no este reportada. También nos permite poder reportar una pagina que nosotros estemos seguros que sirve para hacer phishing, aportando nuestro granito de arena a la comunidad.

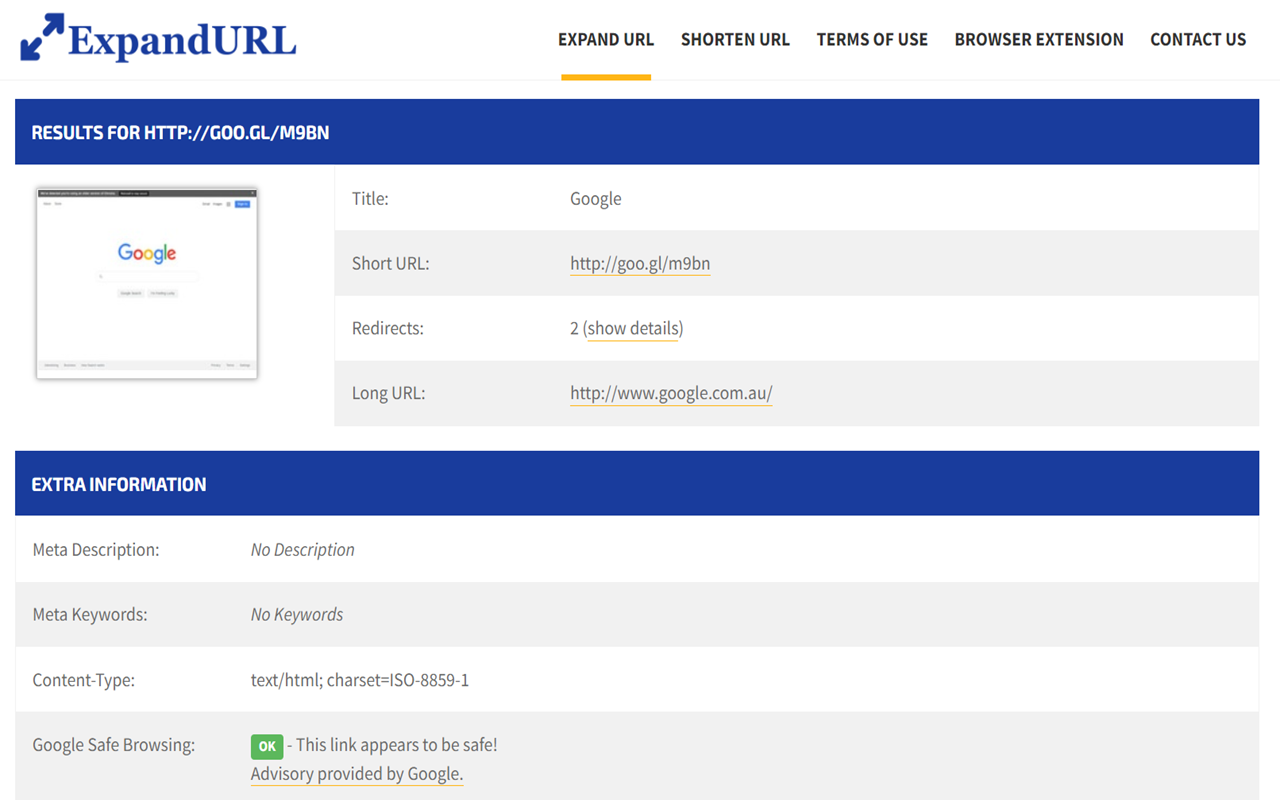

Es una web sencilla pero muy útil ya que nos permite ver la url final de un enlace acortado, permitiéndonos ver hacia donde nos redirigirá esa url sin necesidad de visitarla.

Una web creada por google para entrenarnos a la hora de identificar ataques de phishing, en el cual se nos presentara una serie de correos y nosotros deberemos ir tomando decisiones y decidir si se trata de un correo legítimo o phishing. Sin duda alguna una excelente herramienta para ayudarnos a detectar de una mejor manera este tipo de ataques y nos entrenara para fijarnos en aquellos detalles que antes no les prestábamos atención.

Con esto concluimos el post espero les sirva de ayuda y nos vemos en el siguiente, ayúdame compartiendo mi sitio con tus amigos, gracias.